大家好,我是深信服千里目安全技术中心负责病毒分析研究的工程师。

相信各位最近都听说了Lockbit勒索病毒的“大事记”,市面上关于Lockbit事件的分析铺天盖地,全球各大单位、机构、企业安全部门人心惶惶。

我司的业务同事也找到我们问,到底如何为用户的勒索防护体系建设提供有效建议,求支招。

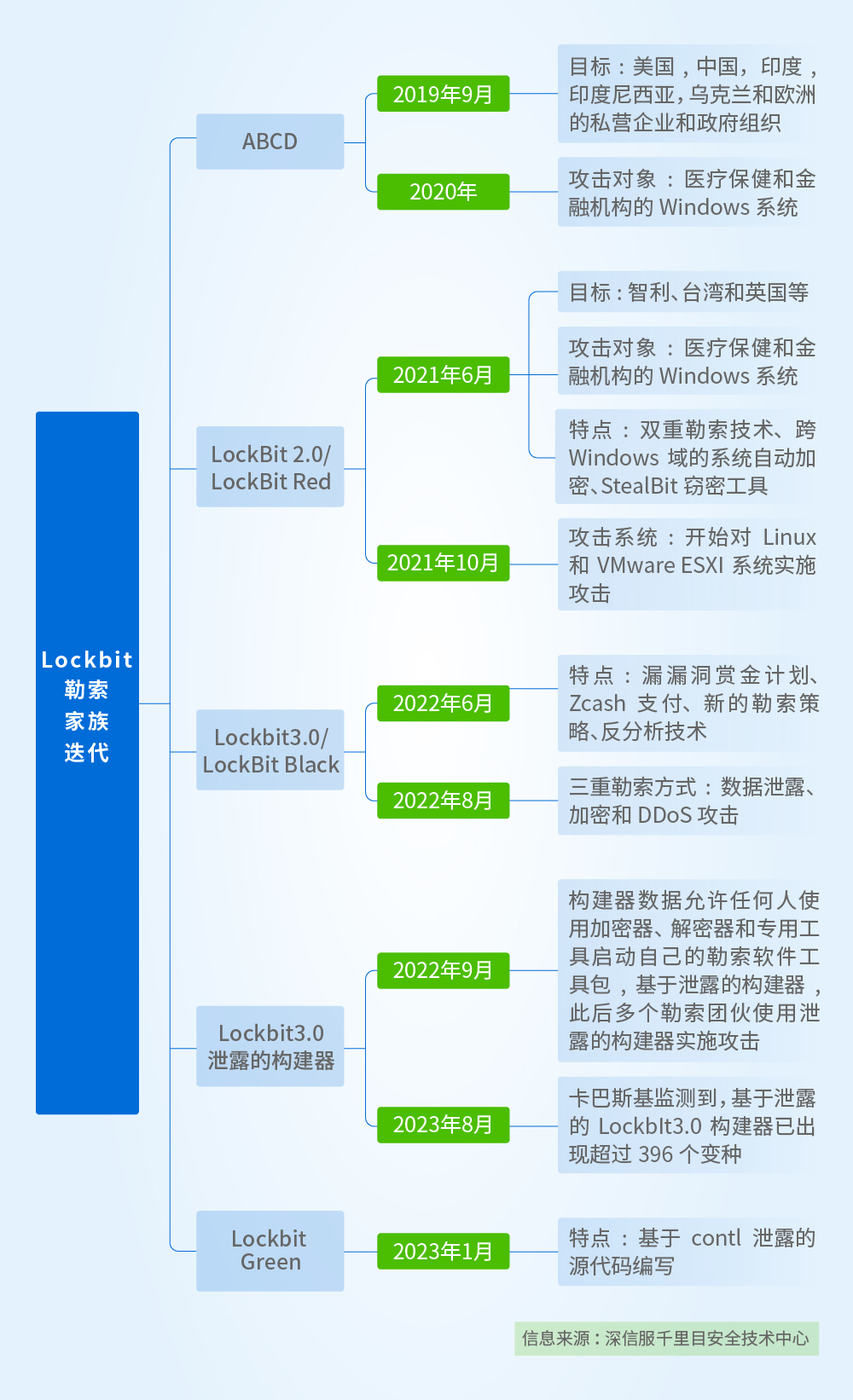

Lockbit勒索病毒第一次出现在2019年9月,我们很快就关注到了它。当时因为被它加密后文件的扩展名都是.abcd,所以大家管它叫ABCD勒索软件,谁也没想到,它竟会发展成勒索“大魔王”。

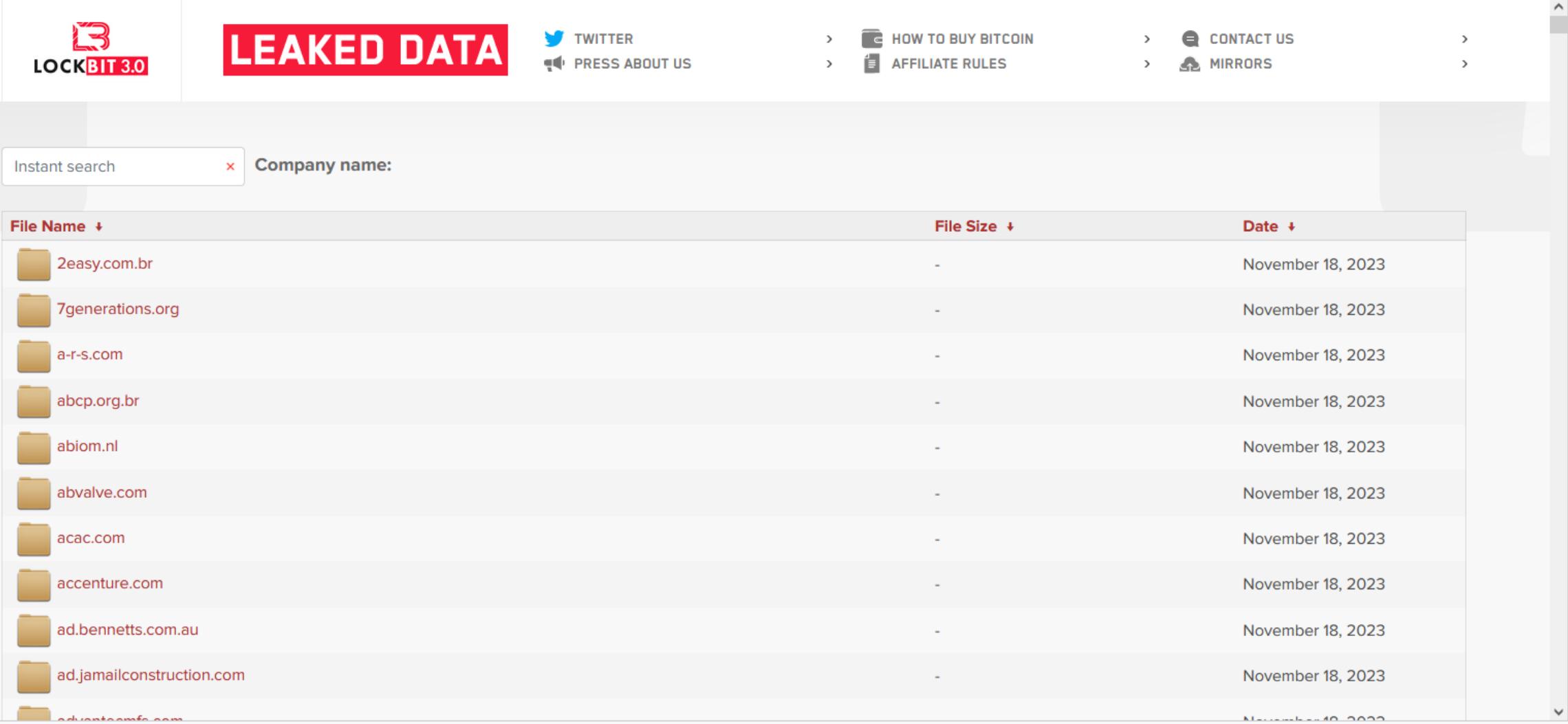

截图来源:Lockbit专门用于存储泄露数据站点。不交赎金的企业,数据会被上传至此,任何人都可以下载。

今天,我就用千里目4年来对Lockbit勒索家族的跟踪,跟大家讲清楚这件事。

4年演变5个版本,勒索界的“野心之王”

从ABCD勒索软件,到今天再次轰动业界的Lockbit勒索病毒,短短4年间,这个勒索病毒家族已经演变了5个版本。

演变的技术细节在此就不赘述,而除了快速演变,这个勒索病毒家族背后的组织也可谓是“雄心勃勃”、猖狂至极。

“Making the ransomware great again.”(“让勒索再次闻名于世。”)就是他们喊出的口号。与其他自动化、广撒网的勒索组织不同,Lockbit勒索的攻击人为参与更多,这就意味着,他们的攻击更具备针对性和灵活性,得手的概率更高。

不仅如此,Lockbit倡导“勒索软件即服务(RaaS)”,即他们靠勒索攻击来进行持续盈利。与普通的软件公司无异,从开发到销售再到运营,他们将勒索做成了一条产业链,各个环节均已成熟。在这套RaaS模式中,高额的分成吸引了大量勒索攻击团队,Lockbit的规模也迅速扩大。据悉,目前Lockbit至少有100+附属组织。

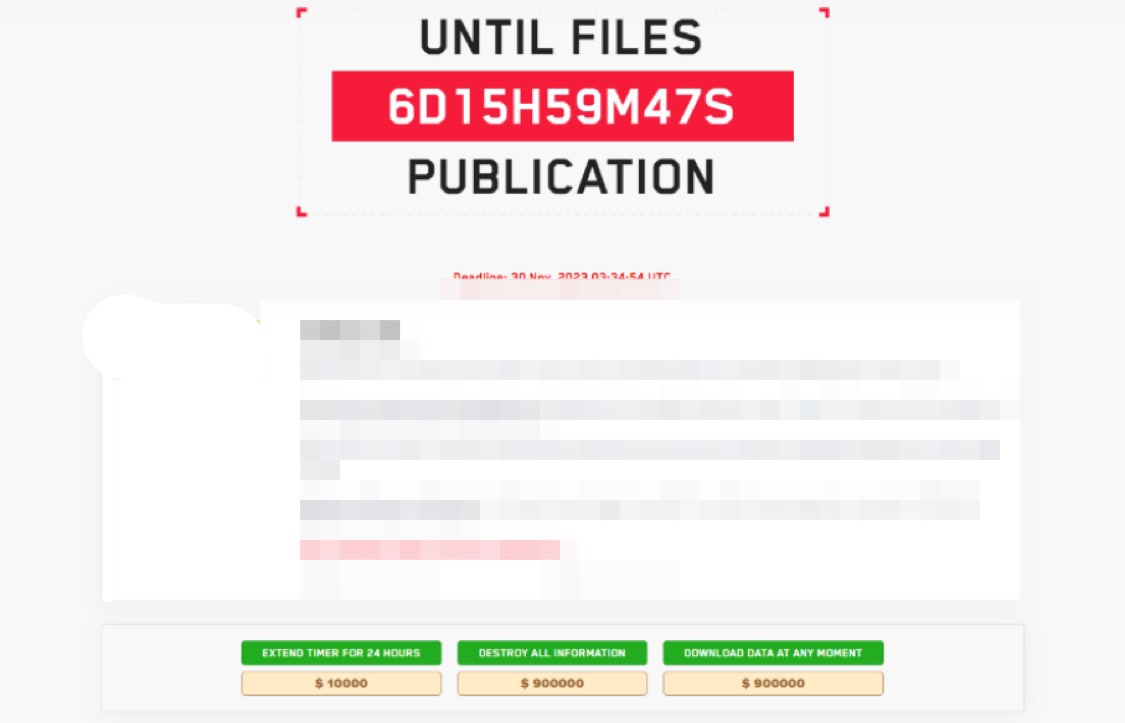

英国某公司疑似遭Lockbit攻击。Lockbit还“贴心”地给予延长泄露数据最后期限的方法——每支付一万美元就可以将最后期限延后24个小时,可见Lockbit勒索套路之成熟。

Lockbit3.0时期,该组织甚至引入了“赏金计划”,即邀请黑客来挖掘它们软件的漏洞,发现不足之处。此举将部分钻研漏洞的黑客也拉拢到一起,可见Lockbit组织庞大的野心。经过“赏金计划”后,该组织勒索攻击的防御之难也可想而知。

攻击套路深,人为参与度高

了解了Lockbit组织的野心,我们再来说说Lockbit的攻击套路。

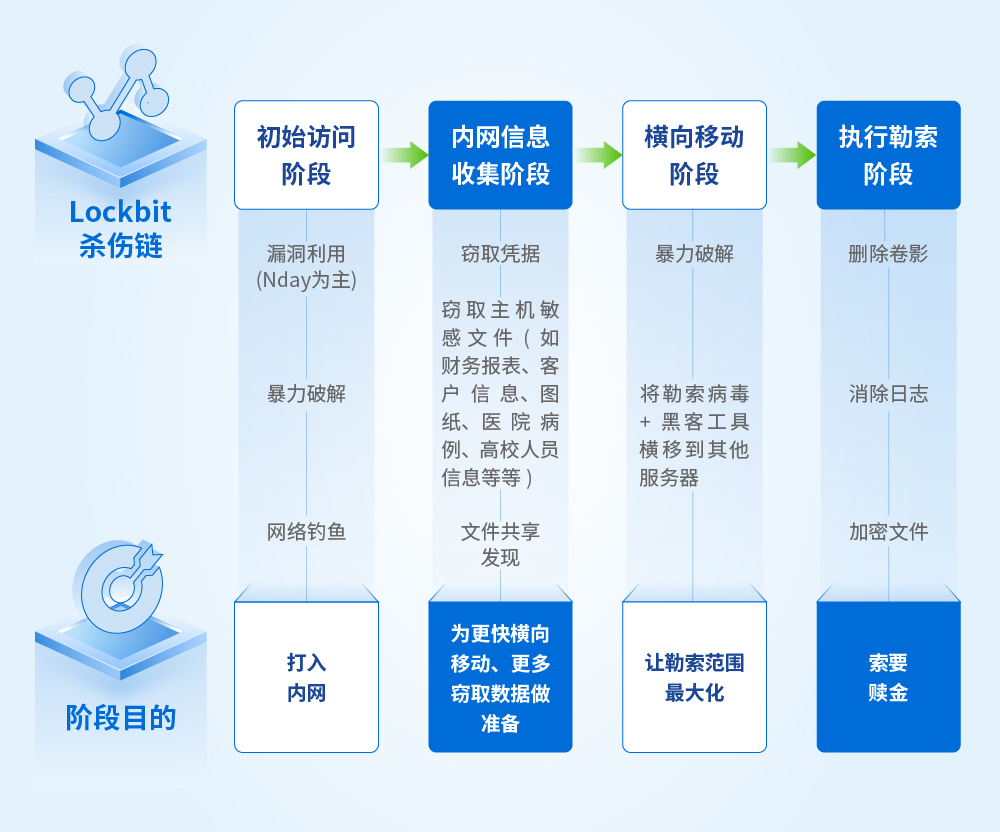

简而言之,其攻击可以提炼为4个阶段,每个阶段都有明确目的。在初始访问阶段和横向移动阶段,弱口令和漏洞是企业单位最容易被利用的弱点,也是Lockbit能够得逞的主要原因。

但Lockbit之所以难防,之所以大型企业单位都会中招,更重要的原因还是在攻击的不同阶段,Lockbit组织都有不同的攻击者参与其中。

除了常规套路之外,他们会不断根据用户设备、内网中的薄弱环节进行突破,变换不同的攻击手法,绕过防御,针对性进行攻击。尽管企业单位的安全意识在逐年提高,但内部脆弱性风险不可能完全消失,一旦碰上人为攻击,可以说是防不胜防。

通过4年来的追踪,我们也意识到,除了常规的防护,如防暴力破解、内网渗透,勒索攻击最关键的防御阶段是执行勒索阶段,只要能在勒索病毒进行文件加密的过程中阻断攻击,用户的损失就能够降至最低。

以0损失为目标,国内创新的防御大招

以Lockbit为例,在勒索病毒加密阶段,防御难度较大的点在于识别勒索病毒通过白注入的方式(即把勒索加密模块注入到可信进程中利用该程序执行加密行为)进行攻击,且一旦攻击成功,病毒加密速度之快,让企业即使发现了,也无法第一时间阻断。

就在今年5月份,某生物医药企业遭到了Lockbit团伙的攻击。前期攻击者针对性地根据该企业的弱点,成功突破并控制多台服务器,最终用白注入执行了勒索加密。

所幸的是,在加密动作发生的瞬间,深信服aES就检测到攻击行为并进行了阻断,当时,病毒只加密了十几份文件,且通过aES这部分文件也被快速还原,避免了企业业务中断和数据丢失,极大地挽回了损失。

能够做到秒级发现勒索攻击行为,主要得益于深信服统一端点aES以下三个重点能力:

勒索静态AI检测,精准识别变种

今年,SAVE3.0强泛化文件检测引擎再度升级,增强了AI泛化能力,对可疑文件进行多重AI检测,提升对未知威胁的检测能力,可以精准识别Lockbit勒索病毒及其各变体。

通过对抗性AI训练,深信服aES对勒索的报准率已提升到99.47%(数据来源:千里目安全技术中心内部测评)。

勒索AI动态行为检测,防绕过

面对包括Lockbit在内的,善于利用白进程注入进行勒索攻击的病毒家族,深信服在国内率先实现了用「勒索AI动态行为检测引擎」进行检测。

无论是系统的白进程、亦或是系统业务相关的默认可信进程,行为AI引擎都会监测其运行起来后的实际行为,研判是否为可疑的勒索行为。通过采集其一系列可疑操作行为(如修改注册表、执行命令、释放文件、创建进程等),针对不同勒索家族类型的攻击步骤进行关联分析,构建定制化攻击事件链条。

若在端侧匹配到相应攻击模式,则能够实现勒索加密发生前对勒索病毒的阻断。即使是“白进程”,也能依靠AI行为引擎通过行为监测,第一时间自动阻断勒索加密行为,遏制勒索蔓延。

防勒索动态备份机制,做兜底

aES数据智能备份机制不仅仅拥有全盘备份能力,更是能配合勒索行为AI引擎,按需触发,在最小的系统资源消耗情况下,准确备份勒索检测窗口期被加密的文件。

正因以上这三个能力,我们累计帮助用户真实防住勒索事件破百起,其中勒索行为AI模型成功防护住90%白注入类型勒索案例。在今年赛可达测试中,aES以Windows、Linux 双平台勒索病毒检出率100%的斐然战绩*,达到同类型产品的新巅峰。

*数据来源:赛可达实验室测试报告

虽然勒索攻击是在端上执行,但安全防护是一个体系化的工作,仅仅靠端还无法最大程度降低风险。从安全效果出发,我们也梳理了一整套云+网+端的防治勒索方案:

并敢承诺做到:

1、7*24小时服务,平均5分钟响应(包括节假日、周末)

2、分析研判准确率99%

3、验证后高危可利用漏洞防护率99%

4、所有威胁与事件闭环率100%

5、安全事件损失理赔(20w~600w)

以上均可写入服务级别协议SLA中,国内率先敢承诺效果!

担心中招?按这4个排查加固策略来!

Lockbit近期较为猖狂,如果您担心自己也存在中招风险,可按以下4个策略进行排查加固。

1、弱口令检查

检查服务器远程桌面及数据库口令强度,避免局域网内多台设备使用相同口令,不直接对公网开放远程桌面或数据库端口,防止被暴力破解,如果业务需要,则尽量设置为强口令。

2、文件检查

检查服务器上磁盘的共享或映射情况,重要文件数据设置合理的访问权限,关闭不必要的文件共享功能或对共享目录做正确的访问控制,并定期对业务数据文件进行异地备份。

3、组件版本检查

使用Citrix NetScaler ADC及NetScaler Gateway组件的用户尽快检查所用组件的版本号,并将其更新到安全版本:

NetScalerADCandNetScalerGateway14.1-8.50andlaterreleases

NetScalerADCandNetScalerGateway13.1-49.15andlaterreleasesof13.1

NetScalerADCandNetScalerGateway13.0-92.19andlaterreleasesof13.0

NetScalerADC13.1-FIPS13.1-37.164andlaterreleasesof13.1-FIPS

NetScalerADC12.1-FIPS12.1-55.300andlaterreleasesof12.1-FIPS

NetScalerADC12.1-NDcPP12.1-55.300andlaterreleasesof12.1-NDcPP

4、高危端口检查

检查高危端口开放的必要性,必须开放的情况下建议配置源IP访问限制或其他有效的控制措施。

如不放心,也可联系我们进行免费的勒索风险排查。为了让国内用户更加安全,近期我们也推出了SaaS-aES免费试用体验,无需本地服务器安装,即可试用具备AI双检测模型的端点能力,也可了解整体云网端防勒索方案。

最后,作为和网络病毒打交道多年的“老技术人”,也想掏心窝子告诉大家,世界上没有绝对安全的系统,网络安全是一个不断优化的过程,只能够不断趋近于安全,让不法分子的可乘之机尽可能减少减少再减少。

而深信服也会在网络安全的道路上一直与大家相伴,不断沉淀与网络黑恶势力对抗的经验,赋能到产品中,致力于让所有用户的安全能够领先一步,我们不仅是国内率先将AI技术应用在安全能力中的厂商,今年,我们也在业界率先落地了GPT技术在安全产品中的应用,致力于做到让用户的体验领先一步,效果领跑一路!